En estos días, algunas empresas de tecnología parecen más preocupadas por cómo hacer crecer la base de usuarios, que por proteger sus servidores o mantener la privacidad de los datos de los usuarios..

Hemos visto a OnePlus y Xiaomi operando pasarelas de pago no seguras, pero ahora se ha descubierto que el servidor de Truecaller Pay también era de acceso abierto hasta hace un tiempo..

Como informó Redditor always_say_this, había estado jugando y se encuentra con un servidor vulnerable que se estaba utilizando para transacciones de Truecaller Pay. Una vez que tenga acceso a este servidor, esencialmente podría ver todas y cada una de las transacciones que se estaban completando utilizando Truecaller Pay basado en UPI.

Todos sus datos son accesibles

Sin embargo, la mayor preocupación no era que pudieras ver cada transacción, sino que los datos personales, relacionados con la transacción, estaban ampliamente disponibles para que cualquiera pudiera acceder. Puede ver lo siguiente a través de la laguna en el servidor:

- Dirección de pago virtual UPI del remitente y el destinatario,

- Números de cuenta

- Saldo de la cuenta del remitente,

- Estado de la transacción: éxito o fracaso,

- Detalles del dispositivo: IMEI y dirección IP

Este es un grave error de seguridad por parte de la compañía, que fue informada instantáneamente por el Redditor sobre la laguna ayer por la noche..

Truecaller luego emitió una declaración oficial (en Twitter) diciendo que era solo un servidor de prueba que se "utilizaba para el aprovisionamiento experimental de nuevos servicios" y no se habían violado datos.

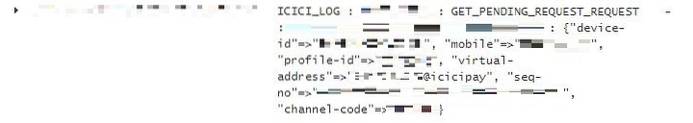

Pero, always_says_this no estaba listo para darse por vencido y respondió que el servidor todavía estaba funcionando. Incluyó pruebas de que no era un servidor de prueba, ya que se podía ver claramente la 'producción' resaltada en la captura de pantalla que publicó. Entonces, decidimos ponernos en contacto con él para profundizar en las implicaciones de seguridad de esta laguna..

El servidor ahora está parcheado

Mientras discutíamos las implicaciones de esta laguna, Truecaller confirmó que han parcheado la vulnerabilidad.. La compañía dijo que el servidor está realmente en producción (significa que todos los servicios se están ejecutando) pero todos los datos que uno ve no son de transacciones del mundo real..

Añaden eso es un entorno de prueba, que es la razón principal por la que el ID de UPI en la captura de pantalla adjunta arriba es @icicipay y no @icici. Si el servidor mostraba detalles de transacciones del mundo real, entonces este último se habría utilizado en el VPA. Truecaller añadido,

@icici es el que se usa en la versión actual de Truecaller, por eso decimos que @icicipay se encuentra actualmente en un entorno de prueba.Los registros a los que accede pertenecen a un servicio en desarrollo que aún no se ha reforzado con la seguridad de clase bancaria..

Si bien nos gustaría felicitar a Truecaller por solucionar este problema en 24 horas, la pregunta es por qué la empresa probaría nuevos servicios en un servidor no seguro. Dado que el panorama digital del país está creciendo de manera exponencial, los estándares de ciberseguridad también deben ponerse al día para mantener seguros nuestros datos personales. Afortunadamente, ahora no hay nada de qué preocuparse en términos de Truecaller Pay y puede usarlo sin preocupaciones.

Gadgetshowto

Gadgetshowto