Facebook parece que no puede tomar un descanso en estos días. Incluso mientras la ira que rodea al escándalo de Cambridge Analytica continúa en los EE. UU. Y más allá, un nuevo informe parece sugerir que varios rastreadores de terceros en la web están abusando del sistema de inicio de sesión de Facebook al exfiltrar información de identificación personal a través de la API..

Los datos recopilados subrepticiamente, según los investigadores, incluyen a un usuario "Nombre, dirección de correo electrónico, rango de edad, sexo, ubicación y foto de perfil".

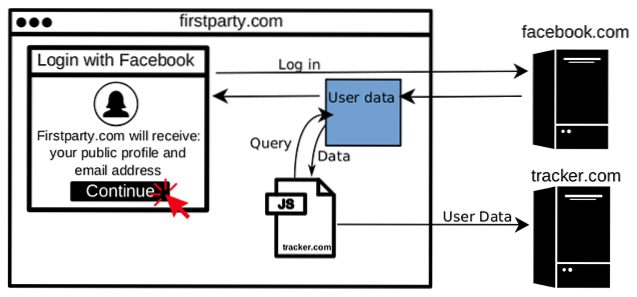

Según el informe, la fácil disponibilidad de datos de Facebook para rastreadores de JavaScript de terceros es "Debido a la falta de límites de seguridad entre los scripts propios y de terceros en la Web actual". Siendo ese el caso, las personas corren el riesgo de que su privacidad se vea comprometida por dos vulnerabilidades diferentes en el sistema..

Antes que nada, "Cuando un usuario concede acceso a un sitio web a su perfil de redes sociales, no solo confía en ese sitio web, sino también en terceros integrados en ese sitio". Terceros a los que los usuarios no otorgaron permiso para acceder a sus datos. "Estos scripts están integrados en un total de 434 de los 1 millón de sitios principales, incluidos fiverr.com, bhphotovideo.com y mongodb.com", dice el informe.

Actualización: Tealium, mencionado en la investigación original, se ha comunicado con nosotros con una declaración oficial sobre la recopilación de datos. "En respuesta, Tealium aclara que no usa los datos de Facebook de la manera descrita por los investigadores: “Las empresas utilizan el software de Tealium para administrar sus propios datos de usuario, y Tealium en sí no usa esos datos para ningún propósito y no compra, comparte ni vende esos datos. Tealium es un defensor de la privacidad de los datos de los clientes, la gobernanza de datos sólida y la transparencia ".

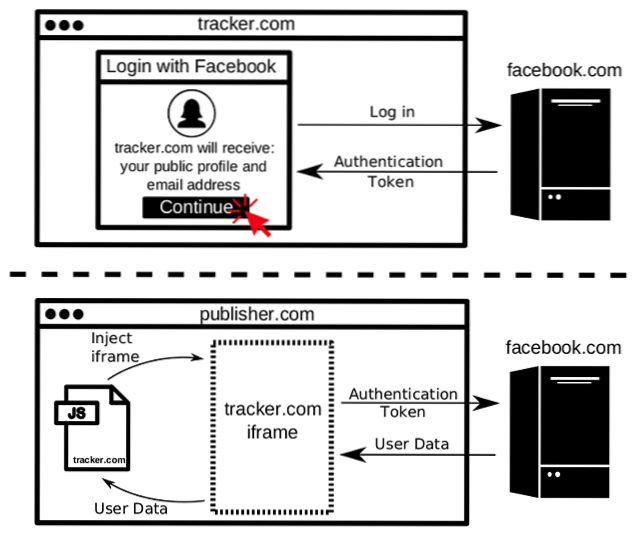

en segundo lugar, "Los rastreadores de terceros ocultos también pueden utilizar el inicio de sesión de Facebook para desanonimizar a los usuarios para publicidad dirigida" sin su conocimiento. Esto sucede cuando un usuario visita directamente el sitio web de uno de estos rastreadores, convirtiéndolo así en un usuario propio y permitiendo el acceso a un tesoro de datos de Facebook. Según el informe, “Esto es exactamente lo que encontramos haciendo Bandsintown. Peor aún, lo hicieron de una manera que permitía que cualquier sitio malicioso incrustara el iframe de Bandsintown para identificar a sus usuarios ".

El informe fue publicado ayer por investigadores de Freedom to Tinker, una iniciativa digital del Centro de Políticas de Tecnología de la Información de la Universidad de Princeton. Tras su publicación, el gigante de las redes sociales ha emitido un comunicado a TechCrunch, diciendo que está investigando cómo los rastreadores de JavaScript pueden acceder tan fácilmente a los datos de usuario de Facebook en sitios web y servicios de terceros utilizando las API de inicio de sesión social de la empresa..

Gadgetshowto

Gadgetshowto