Los delitos cibernéticos han ido en aumento últimamente, con ataques de ransomware (WannaCry, NotPetya), bases de datos pirateadas (Equifax, Sony, Yahoo) y puertas traseras de software (Floxif / CCleaner, ShadowPad / NetSarang) en los titulares con frecuencia. Si bien la escala y el alcance de estos ataques son asombrosos, el hecho es que los ciberdelincuentes no están restringidos solo a robar sus datos, identidad o dinero. El alcance de los delitos en el mundo virtual es tan amplio como en el mundo real, si no más. Un tipo de ataque cibernético que ha estado en el centro de atención últimamente es DDoS, o denegación de servicio distribuida que a menudo ha dividido a la comunidad de hackers de sombrero blanco a lo largo de los años. Con el proveedor líder de servicios CDN, Cloudflare, ahora anunciando protección DDoS gratuita para todos sus clientes, el antiguo debate de DDoS 'ético' frente a DDoS malicioso ha comenzado una vez más, con ambas partes apoyando plenamente sus respectivos argumentos. Con el debate sobre los ataques DDoS en todo Internet, echemos un vistazo detallado al fenómeno de hoy en un intento no solo de aprender más sobre él, sino también de tratar de comprender por qué los hacktivistas y los grupos de defensa de la libertad de expresión continúan fracasando. sus esfuerzos por llegar a un consenso al respecto en primer lugar:

¿Qué es DDoS y cómo funciona??

En los términos más simples, un ataque distribuido de denegación de servicio (DDoS) es un intento de interrumpir artificialmente el funcionamiento normal de un sitio o red inundando el servidor de destino con una cantidad abrumadora de tráfico que ralentiza o bloquea la red por completo. Esto se logra mediante el uso de múltiples sistemas comprometidos como parte de lo que se conoce como 'botnet' que puede incluir cualquier dispositivo conectado a la red, incluidos, entre otros, computadoras, teléfonos inteligentes y dispositivos de IoT. Los hackers de sombrero negro y los hacktivistas utilizan varias herramientas sofisticadas para llevar a cabo estos ataques no solo inundar los servidores de destino con una cantidad excesiva de tráfico, sino también mediante el uso de técnicas de infiltración más sutiles y difíciles de detectar que se dirigen a la infraestructura de seguridad de red crítica, como firewalls e IDS / IPS (Sistema de detección / prevención de intrusiones).

¿Qué es DoS y en qué se diferencia de DDoS??

Los ataques de denegación de servicio (DoS) es exactamente lo que parece, en la medida en que evita que los usuarios legítimos accedan servidores específicos, sistemas u otros recursos de red. Como es el caso de los ataques DDoS, una persona o personas que llevan a cabo un ataque de este tipo normalmente inundarían la infraestructura objetivo con un volumen excesivamente alto de solicitudes superfluas para abrumar sus recursos, lo que dificultaría o incluso imposibilitaría para la red o la red afectada. sistema para responder a solicitudes de servicio genuinas. Para un usuario final, los efectos de DoS no son completamente diferentes de los de DDoS, pero a diferencia de el primero que normalmente usa una sola máquina y una singular conexión a internet para llevar a cabo el ataque, este último usa múltiples dispositivos comprometidos para inundar el objetivo previsto, lo que hace que sea increíblemente difícil de detectar y prevenir.

¿Cuáles son los diferentes tipos de ataques DDoS??

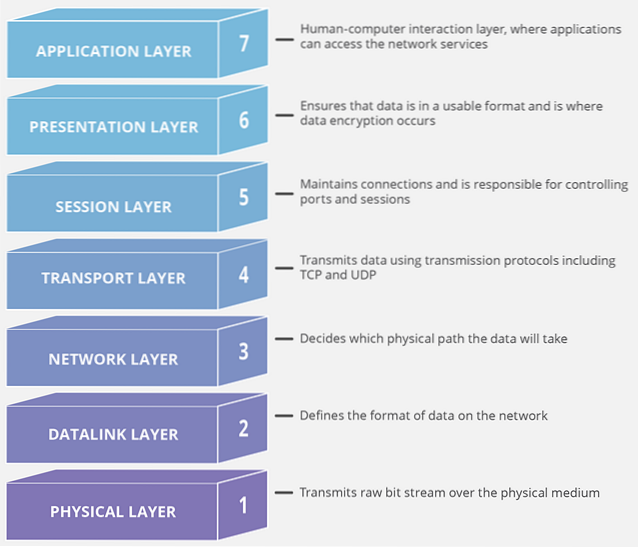

Como se mencionó anteriormente, tanto los ciberdelincuentes como los hacktivistas hacen uso de innumerables vectores de ataque para llevar a cabo sus ataques DDoS, pero la gran mayoría de estos ataques, en su mayor parte, se clasificarán en tres categorías amplias: ataques volumétricos o de ancho de banda, ataques de protocolo. o ataques de agotamiento del estado y ataques de capa de aplicación o ataques de capa 7. Todos estos ataques tienen como objetivo varios componentes de una conexión de red que se compone de 7 capas diferentes, como se ve en la imagen a continuación:

1. Ataques volumétricos o ataques de ancho de banda

Se cree que este tipo de ataques constituyen más de la mitad de todos los ataques DDoS realizado en todo el mundo cada año. Existen diferentes tipos de ataques volumétricos, siendo los más comunes Protocolo de datagramas de usuario (UDP) inundación, mediante el cual un atacante envía una gran cantidad de paquetes UDP a puertos aleatorios en un host remoto, lo que hace que el servidor verifique y responda repetidamente a aplicaciones inexistentes, lo que lo hace insensible al tráfico legítimo. También se pueden lograr resultados similares inundando un servidor víctima con solicitudes de eco ICMP (Protocolo de mensajes de control de Internet) de múltiples direcciones IP que a menudo son falsificadas. El servidor de destino intenta responder a todas y cada una de estas solicitudes falsas de buena fe, y finalmente se sobrecarga y es incapaz de responder a solicitudes de eco ICMP genuinas. Los ataques volumétricos se miden en bits por segundo (Bps).

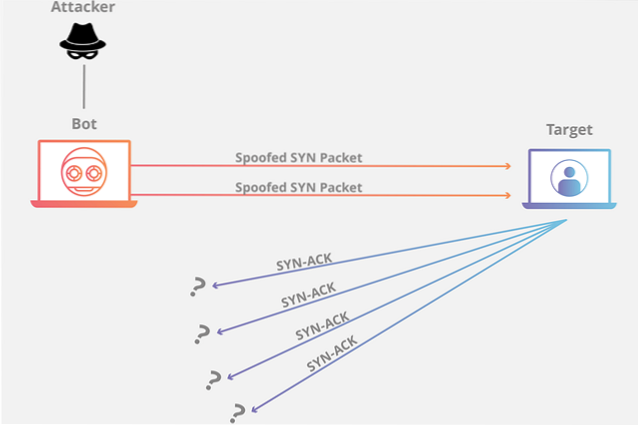

2. Ataques de protocolo o ataques de agotamiento del estado

Los ataques de protocolo, también conocidos como ataques de agotamiento de estado, consumen la capacidad de la tabla de estado de conexión no solo de los servidores de aplicaciones web, sino también de otros componentes de la infraestructura, incluidos los recursos intermedios, como los equilibradores de carga y los firewalls. Estos tipos de ataques se denominan 'ataques de protocolo' porque apuntar a las debilidades en las capas 3 y 4 de la pila de protocolos para lograr su objetivo. Incluso los dispositivos comerciales de vanguardia diseñados específicamente para mantener el estado de millones de conexiones pueden verse gravemente afectados por ataques de protocolo. Uno de los ataques de protocolo más conocidos es el 'SYN flood' que explota el 'mecanismo de enlace de tres vías' en TCP. La forma en que funciona es que el host envía una avalancha de paquetes TCP / SYN, a menudo con una dirección de remitente falsificada, para consumir suficientes recursos del servidor para que sea casi imposible que las solicitudes legítimas lleguen. Otros tipos de ataques de protocolo incluyen Ping of Death, Smurf DDoS y ataques de paquetes fragmentados. Estos tipos de ataques se miden en paquetes por segundo (Pps).

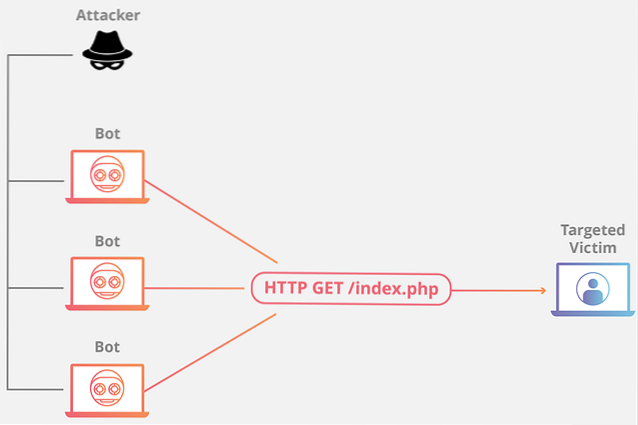

3. Ataques de capa de aplicación o ataques de capa 7

Ataques de capa de aplicación, a menudo denominados ataques de capa 7 en referencia a la séptima capa del modo OSI, apunta a la capa donde se generan las páginas web para ser entregado a los usuarios que envían las solicitudes HTTP. Los diferentes tipos de ataques de capa 7 incluyen los infames 'Loris lento'ataque, mediante el cual el atacante envía una gran cantidad de solicitudes HTTP' lentamente 'a un servidor de destino, pero sin completar ninguna de las solicitudes. El atacante continuará enviando encabezados adicionales a pequeños intervalos, lo que obligará al servidor a mantener una conexión abierta para estas solicitudes HTTP interminables, usurpando eventualmente suficientes recursos para que el sistema no responda a solicitudes válidas. Otro ataque popular de capa 7 es el Inundación HTTP ataque, mediante el cual una gran cantidad de solicitudes HTTP, GET o POST falsas inundan el servidor de destino en un corto período de tiempo, lo que resulta en la denegación de servicio para usuarios legítimos. Dado que los ataques a la capa de aplicación generalmente incluyen el envío de una cantidad anormalmente alta de solicitudes a un servidor de destino, se miden en solicitudes por segundo (Rps).

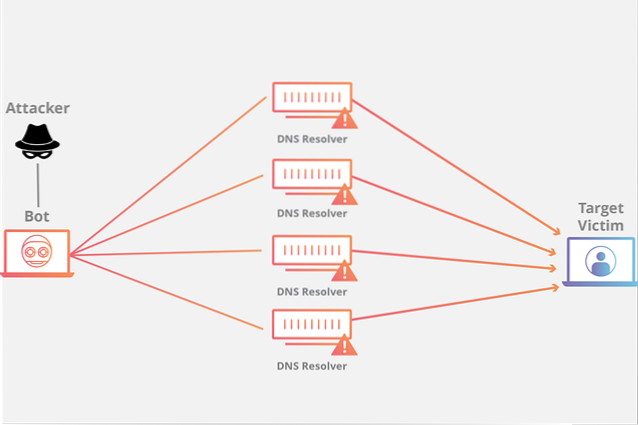

Además de los ataques de un solo vector descritos anteriormente, también existen ataques multivectoriales que se dirigen a sistemas y redes desde varias direcciones diferentes a la vez, lo que dificulta aún más a los ingenieros de redes diseñar estrategias integrales contra los ataques DDoS. Un ejemplo de un ataque multivectorial es cuando un atacante acoplaría DNS Amplification, que apunta a las capas 3 y 4, con HTTP Flood que apunta a la capa 7.

Cómo proteger su red contra un ataque DDoS

Dado que la mayoría de los ataques DDoS funcionan abrumando un servidor o red de destino con tráfico, lo primero que debe hacerse para mitigar los ataques DDoS es diferenciar entre tráfico genuino y tráfico malicioso. Sin embargo, como era de esperar, las cosas no son tan fáciles, dada la gran variedad, complejidad y sofisticación de estos ataques. Siendo ese el caso, proteger su red contra los últimos y más sofisticados ataques DDoS requiere que los ingenieros de red diseñen estrategias cuidadosamente para no tirar al bebé con el agua del baño. Debido a que los atacantes harán todo lo posible para que su tráfico malicioso parezca normal, los intentos de mitigación que implican limitar todo el tráfico restringirán el tráfico honesto, mientras que un diseño más permisivo permitirá a los piratas informáticos eludir las contramedidas más fácilmente. Siendo ese el caso, uno tendrá que adoptar una solución en capas para lograr la solución más eficaz.

Sin embargo, antes de llegar a los detalles técnicos, debemos comprender que, dado que la mayoría de los ataques DDoS en estos días implicaban cortar las vías de comunicación de una forma u otra, una de las cosas obvias que debe hacer es protegerse a sí mismo y a su red más redundancia: más ancho de banda y más servidores distribuidos en múltiples centros de datos en diferentes ubicaciones geográficas, lo que también actúa como seguro contra desastres naturales, etc..

Otra cosa importante a hacer es seguir algunas de las mejores prácticas de la industria cuando se trata de servidores DNS.. Deshacerse de los resolutores abiertos es uno de los primeros pasos críticos en su defensa contra DDoS, porque ¿de qué sirve un sitio web si nadie puede resolver su nombre de dominio en primer lugar? Siendo ese el caso, uno necesita mire más allá de la configuración habitual del servidor DNS dual que la mayoría de los registradores de nombres de dominio proporcionan de forma predeterminada. Muchas empresas, incluida la mayoría de los principales proveedores de servicios CDN, también ofrecen protección DNS mejorada mediante servidores DNS redundantes que están protegidos detrás del mismo tipo de equilibrio de carga que su web y otros recursos.

Si bien la mayoría de los sitios y blogs subcontratan su alojamiento a terceros, algunos eligen servir sus propios datos y administrar sus propias redes. Si pertenece a ese grupo, algunas de las prácticas básicas pero críticas de la industria que debe seguir incluyen configurar un cortafuegos eficaz y bloquear ICMP si no los necesita. También asegúrese de que todos sus enrutadores sueltan paquetes basura. También debe ponerse en contacto con su ISP para verificar si pueden ayudarlo a bloquear el tráfico deseado por usted. Los términos y condiciones variarán de un ISP a otro, por lo que debe consultar con sus centros operativos de red para ver si ofrecen dichos servicios para empresas. En general, los siguientes son algunos de los pasos que los proveedores de CDN, los ISP y los administradores de red suelen emplear para mitigar los ataques DDoS:

Enrutamiento de agujero negro

El enrutamiento de agujero negro, o Blackholing, es una de las formas más efectivas de mitigar un ataque DDoS, pero debe implementarse solo después de un análisis adecuado del tráfico de red y la creación de un criterio de restricción estricto, ya que de lo contrario se convertirá en un agujero negro, o enrutar todo el tráfico entrante a una ruta nula (agujero negro) independientemente de si es genuino o malicioso. Técnicamente eludirá un DDoS, pero el atacante habrá logrado su objetivo de interrumpir el tráfico de la red de todos modos..

Limitación de tasa

Otro método que se utiliza a menudo para mitigar los ataques DDoS es la "limitación de velocidad". Como sugiere su nombre, implica limitar la cantidad de solicitudes que un servidor aceptará dentro de un período de tiempo específico. Es útil para evitar que los raspadores web roben contenido y para mitigar los intentos de inicio de sesión por fuerza bruta, pero debe usarse junto con otras estrategias para poder manejar eficazmente los ataques DDoS.

Cortafuegos de aplicaciones web (WAF)

Aunque no es suficiente en sí mismo, proxies inversos y WAF son algunos de los primeros pasos que se deben tomar para mitigar una variedad de amenazas, no solo DDoS. Los WAF ayudan a proteger la red de destino de los ataques de capa 7 al filtrado de solicitudes en función de una serie de reglas que se utilizan para identificar las herramientas DDoS, pero también es muy eficaz para proteger los servidores de la inyección de SQL, las secuencias de comandos entre sitios y las solicitudes de falsificación entre sitios.

Difusión de red Anycast

Las redes de distribución de contenido (CDN) suelen utilizar las redes Anycast como una forma eficaz de mitigar los ataques DDoS. El sistema funciona por Redirigir todo el tráfico destinado a una red atacada a una serie de servidores distribuidos. en diferentes ubicaciones, difundiendo así el efecto perturbador de un intento de ataque DDoS.

¿Cómo propone Cloudflare poner fin a los ataques DDoS para siempre con su protección DDoS gratuita??

Una de las redes de entrega de contenido más importantes del mundo, Cloudflare, anunció recientemente que brindará protección contra ataques DDoS no solo a sus clientes pagos, sino también a sus clientes gratuitos, independientemente del tamaño y la escala del ataque. Como se esperaba, el anuncio, realizado a principios de esta semana, ha creado un gran revuelo dentro de la industria, así como en los medios tecnológicos globales, que generalmente están acostumbrados a las CDN, incluido Cloudflare, ya sea echando a sus clientes bajo ataque o exigiendo más dinero de ellos para una protección continua. Si bien las víctimas hasta ahora han tenido que valerse por sí mismas cuando son atacadas, la promesa de protección DDoS gratuita y no medida ha sido recibida calurosamente por blogs y empresas cuyos sitios web y redes permanecen bajo amenaza constante por publicar contenido controvertido..

Si bien la oferta de Cloudflare es realmente revolucionaria, lo único que debe mencionarse es que la oferta de La protección gratuita y no medida solo se aplica a los ataques de capa 3 y 4, mientras que los ataques de capa 7 todavía solo están disponibles para los planes pagos que comienzan en $ 20 por mes.

Si tiene éxito, ¿qué significará la oferta de Cloudflare para el 'hacktivismo'??

Como era de esperar, el anuncio de Cloudflare ha reavivado el debate entre los hacktivistas y los expertos en seguridad de Internet sobre la piratería ética y la libertad de expresión. Muchos grupos hacktivistas, como Chaos Computer Club (CCC) y Anonymous, han argumentado durante mucho tiempo que es necesario organizar 'protestas digitales' contra sitios web y blogs que difunden propaganda de odio e ideologías intolerantes, a menudo violentas. Siendo ese el caso, estos grupos de hackers activistas, o hacktivistas, a menudo se han dirigido a sitios web terroristas, blogs neonazis y vendedores ambulantes de pornografía infantil con ataques DDoS, siendo la última víctima el blog de extrema derecha 'Daily Stormer' que elogió el reciente asesinato de un activista de derechos humanos en Charlottesville, Virginia, por un extremista de derecha.

Mientras que algunos, como el CEO de Cloudflare, Mattew Prince, y la EFF (Electronic Frontier Foundation) han criticado a los hacktivistas por tratar de silenciar la libertad de expresión con ataques DDoS, los partidarios del hacktivismo argumentan que sus protestas digitales contra ideologías abominables no son diferentes a llenar una plaza o Realizar una sentada en la línea del movimiento 'Occupy' que comenzó con la famosa protesta Occupy Wall Street el 17 de septiembre de 2011, atrayendo la atención mundial sobre la creciente desigualdad socioeconómica en todo el mundo..

Mientras que algunos pueden argumentar que DDoS es una herramienta para una protesta genuina, Permitir que los piratas informáticos éticos actúen rápidamente contra terroristas, intolerantes y pedófilos para sacar su contenido inmoral (y a menudo ilegal) fuera de línea para siempre., tales ataques también tienen un lado oscuro. Los periodistas de investigación y los denunciantes a menudo han sido el objetivo de tales ataques en el pasado, y fue solo el año pasado que el sitio web del periodista de ciberseguridad, Brian Krebs, fue derribado por un ataque DDoS masivo que midió 665 Gbps en su punto máximo. . Krebs había informado anteriormente sobre un servicio israelí de DDoS contratado llamado vDOS, que resultó en el arresto de dos ciudadanos israelíes, y se creía que el ataque fue en represalia..

VEA TAMBIÉN: 7 alternativas principales de Cloudflare para su sitio web

Ataques DDoS y el plan de Cloudflare para convertirlos en una cosa del pasado

A pesar de las audaces afirmaciones de Cloudflare de convertir los ataques DDoS en algo del pasado, muchos expertos argumentan que no es tecnológicamente posible hacer que los ataques DDoS sean completamente obsoletos en esta etapa. Si bien las corporaciones gigantes como Facebook o Google tienen las redundancias de infraestructura necesarias para asegurarse de que nunca sufrirán tales ataques, extender dicha protección a todos los sitios bajo el sol puede representar un desafío incluso para las CDN más grandes. Sin embargo, Prince ha afirmado que Cloudflare es capaz de absorber "cualquier cosa que nos arroje Internet", por lo que solo el tiempo dirá si los ataques DDoS serán consignados a los anales de la historia para siempre o si los grupos de hacktivistas podrán eludir algunos de contramedidas para llevar a cabo su cruzada moral contra la violencia, el odio y la injusticia.

Gadgetshowto

Gadgetshowto