Navegadores: todos los usamos, y muchas personas (como el tuyo de verdad) los usan casi exclusivamente.

Por supuesto, una de las mejores cosas de los navegadores modernos son sus administradores de contraseñas incorporados. Dado que cada sitio tiene sus propias reglas para la creación de contraseñas, los usuarios que crean inicios de sesión en varios sitios web con regularidad pueden encontrar la administración de estas diferentes contraseñas como una pesadilla. Es por eso que los administradores de contraseñas basados en navegador se han convertido en la forma más utilizada para guardar contraseñas. Después de todo, ¿quién puede recordar todos sus inicios de sesión? E incluso si puede, ¿por qué querría perder el tiempo escribiendo todo cuando su navegador web puede autocompletarlo por usted?.

Y así llegamos al problema. Hace tiempo que sabemos que las cookies no destructivas y los rastreadores siguen a los usuarios mientras navegan. Tiene que ver en gran medida con las agencias de publicidad y las empresas de marketing que intentan crear una base de datos gigante de usuarios, capturando datos sobre sus intereses, datos demográficos y más, para que luego puedan revenderlos a otras empresas o utilizarlos para anuncios dirigidos..

Pero los atacantes con intenciones más maliciosas pueden usar los mismos rastreadores para piratear sus contraseñas en los administradores de contraseñas..

Según los investigadores de la Universidad de Princeton, Gunes Acar, Steven Englehardt y Arvind Narayanan, muchos sitios web incorporan scripts de seguimiento que abusan de los administradores de inicio de sesión del navegador web para extraer el correo electrónico y las contraseñas de un usuario..

Si bien el hecho de que los administradores de inicio de sesión del navegador web pueden ser explotados por código malicioso utilizando XSS para robar credenciales de usuario se conoce desde hace mucho tiempo, los investigadores afirman que esta es la primera vez que alguien descubre que los administradores de inicio de sesión se están utilizando para rastreando usuarios también.

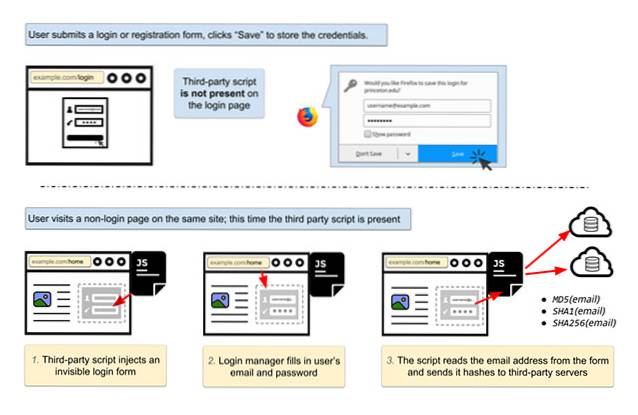

Así es como funciona el ataque, en términos tan simples como podemos hacerlos:

- Un usuario se registra en un sitio web y guarda sus credenciales de inicio de sesión en el administrador de inicio de sesión integrado del navegador..

- El usuario navega a una página web diferente en el mismo sitio, pero esta vez, el script de seguimiento está presente para robar información..

- Lo que hace el script es incrustar un campo de inicio de sesión falso en la página. Muchos navegadores completan automáticamente los campos de inicio de sesión sin ninguna interacción del usuario, y algunos, como Chrome, los completan automáticamente tan pronto como el usuario carga la página. De cualquier manera, el campo de inicio de sesión se completa.

- Luego, el script procede a capturar las credenciales de inicio de sesión y envía los hash del correo electrónico al servidor para su seguimiento..

Ahora surge la pregunta, ¿por qué hashes? La respuesta es simple. En su mayor parte, se puede suponer que el correo electrónico de un usuario no cambia a lo largo de su vida.. Un hash, entonces, es una forma permanente de rastrear al usuario en múltiples sitios web, plataformas e incluso en aplicaciones móviles. en los que usan sus correos electrónicos. Los rastreadores utilizan esta información para crear una base de datos elaborada de usuarios basada en múltiples factores, lo que les permite dirigirse fácilmente a los usuarios para publicar anuncios y más intenciones maliciosas, si así lo desean. Por ejemplo, los usuarios suelen utilizar la misma combinación de correo electrónico y contraseña para diferentes sitios web. Entonces, si un atacante descifra una contraseña asociada con un correo electrónico, es posible que también pueda acceder a otras cuentas simplemente usando las mismas contraseñas o variantes con cambios menores..

Los investigadores encontraron dos guiones que estaban robando datos usando esta técnica, y lo suficientemente aterrador, los scripts se integraron en 1110 de los 1 millón de sitios web principales de Alexa.

Adthink, una de las empresas que utiliza los scripts, según los investigadores, contiene categorías muy detalladas para los datos de los usuarios que recopila, incluidas cosas como educación, ocupación, color de cabello, color de ojos, ingresos netos y más. Incluso contiene categorías como alcohol y tabaco..

Vulnerabilidades como esta no son nada nuevo; de hecho, se conocen y se discuten desde hace al menos 11 años. Sin embargo, los proveedores de navegadores no trabajan en él, porque en lo que respecta a la experiencia del usuario, todo funciona bien: el navegador llena automáticamente las contraseñas en los campos de inicio de sesión, los usuarios ahorran tiempo y pueden usar contraseñas complejas que, en esencia, mejoran la seguridad en la web..

Entonces, ¿qué podemos hacer al respecto? Los investigadores mencionan tres formas diferentes de abordar un problema como este.

- Los creadores de sitios web pueden colocar formularios de inicio de sesión en subdominios separados, evitando que el autocompletado funcione en otras páginas web que pueden tener scripts de seguimiento de terceros adjuntos..

- Los usuarios pueden usar bloqueadores de anuncios y extensiones anti-seguimiento para bloquear automáticamente estos scripts..

- Los navegadores web pueden (y deben) permitir que los usuarios deshabiliten la funcionalidad de autocompletar por completo. Suena un poco extremo, pero si un usuario está preocupado por sus datos, deshabilitar el autocompletado es probablemente su mejor opción..

El ataque es bastante fácil de realizar y tiene serias ramificaciones de privacidad para el usuario. Si está interesado en saber cómo funciona, puede comprobarlo en acción en esta demostración..

Además, es aconsejable crear un hábito de buenas prácticas de contraseñas. No repita la misma contraseña en los inicios de sesión clave. Siga cambiándolos periódicamente y asegúrese de que no estén compuestos por palabras o números fácilmente identificables, como su fecha de nacimiento o 12345678, o Dios no lo quiera, la palabra, la contraseña!

Entonces, ¿qué piensan ustedes? ¿Siente que el autocompletar es una seria amenaza para la privacidad en estos tiempos, y usa el autocompletar de todos modos? Háganos saber en los comentarios a continuación.

Gadgetshowto

Gadgetshowto

![Compartiendo tendencias en Internet en 2011 [Infografía]](https://gadgetshowto.com/storage/img/images/sharing-trends-on-internet-in-2011-[infographic]_2.jpg)