Tor ha sido una herramienta conocida para el anonimato en línea durante la mayor parte de los últimos veinte años. Sin embargo, todavía es relativamente desconocido para los usuarios en general y sigue siendo una aplicación de nicho utilizada principalmente por geeks y entusiastas de la tecnología. Entonces, hoy, te diremos qué es el enrutamiento Tor y cebolla. También veremos todos los beneficios e inconvenientes del navegador Tor, así como algunas de las principales controversias que rodean a la tecnología..

Enrutamiento de cebolla: qué es Tor y cómo funciona

El enrutamiento de cebolla ha existido durante décadas como una técnica de comunicación gratuita, descentralizada y basada en pares en la red mundial. Tor, la implementación más conocida de la red cebolla, también se ha utilizado desde los primeros años de este milenio. Es una de las mejores formas de mantener el anonimato en línea. Entonces, esto es lo que necesita saber sobre Tor, el enrutamiento de cebolla y la privacidad en línea. Tabla de contenido + -

Que es Tor?

Tor es una red de privacidad descentralizada de código abierto que permite a los usuarios navegar por la web de forma anónima. Abreviatura de 'The Onion Router', es un protocolo de red cifrado y seguro para garantizar la privacidad en línea. Para ello, utiliza el 'enrutamiento de cebolla', una técnica de anonimato que transmite datos a través de una serie de nodos en capas, o servidores, para ocultar la dirección IP del usuario no solo del sitio web o servicio al que se accede, sino también de agencias y organizaciones gubernamentales que intentan supervisar el tráfico de la red. También evita que el ISP u otros espíen las actividades en línea del usuario..

¿Qué es el enrutamiento de cebolla??

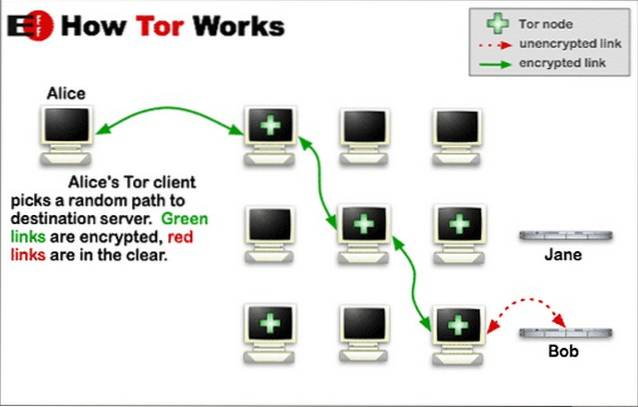

El enrutamiento cebolla es una técnica para la comunicación anónima a través de una red informática mediante el uso de una serie de "nodos" aleatorios, o servidores, para transmitir mensajes. A diferencia de los proxies o VPN habituales, que suelen utilizar un solo servidor para enrutar su comunicación, el enrutamiento de cebolla utiliza varios servidores (en gran parte colaborativos). Esto hace que sea increíblemente difícil para los posibles espías rastrear al remitente original..

Toda la comunicación está oculta detrás de múltiples capas de cifrado en el nodo de entrada original (su computadora). Luego se descifra una capa a la vez en cada nodo de salida por el que pasa, antes de ser descifrado por completo para el nodo de salida final: el sitio web o servicio al que está intentando acceder. El mensaje original permanece oculto mientras se transfiere de un nodo al siguiente. Significa que ningún intermediario conoce el origen y el destino final de los datos. Esto es lo que permite la privacidad y permite que el remitente permanezca en el anonimato..

Orígenes e implementaciones

Onion Routing, la técnica de anonimato subyacente para Tor, fue desarrollada inicialmente a mediados de la década de 1990 por la Marina de los EE. UU. Para comunicaciones gubernamentales confidenciales. Paul Syverson, un científico informático que trabaja con la Academia de Investigación Naval de EE. UU., Es ampliamente reconocido como el inventor de Onion Routing. La investigación se publicó posteriormente en la revista de comunicaciones IEEE en 1998..

Tor, que desde entonces se ha convertido en la técnica de enrutamiento de cebolla más utilizada, también fue desarrollada por la Marina de los EE. UU. Y lanzado bajo una licencia gratuita en 2002. El software ahora es desarrollado y mantenido por Tor Project, una organización sin fines de lucro fundada en 2006 por dos de los desarrolladores originales de Tor, Roger Dingledine y Nick Mathewson, junto con otros cinco.

La implementación principal de Tor está escrita en C, junto con Python, JavaScript y varios otros lenguajes de programación. El proyecto está financiado por EFF y varias otras organizaciones líderes que abogan por la libertad digital y la privacidad en línea. Es ampliamente utilizado por activistas, periodistas, denunciantes y usuarios comunes de Internet para salvaguardar la privacidad, proteger la libertad intelectual y eludir la censura..

Aplicaciones

Tor permite a los usuarios acceder a cualquier sitio web o servicio en línea al que puedan acceder en 'clearnet' (web normal). Además, también permite a los usuarios acceder a la 'web oculta' que contiene sitios web con un nombre de dominio de nivel superior (TLD) .onion, lo que designa un servicio de cebolla anónimo. Como parte de la llamada Deep Web, las direcciones .onion no son nombres DNS reales y el TLD no está en la raíz del DNS de Internet. Solo se puede acceder a estos sitios enrutando el tráfico a través de la red Tor. Se puede hacer usando el navegador Tor o mediante el cliente Tor independiente.

Navegador Tor

Tor Browser es el navegador web oficial desarrollado y distribuido por Tor Project. Basado en el código fuente de Mozilla Firefox, es un software gratuito y de código abierto que conserva muchas de las características de privacidad de su padre, pero viene con un cliente Tor integrado que se inicia de forma predeterminada cada vez que lo enciende. Se sabe que es utilizado no solo por usuarios comunes y conscientes de la privacidad, sino también por periodistas que informan sobre asuntos delicados, activistas políticos que luchan contra regímenes represivos y denunciantes que temen repercusiones adversas por sus revelaciones..

Dado que todas las comunicaciones se enrutan a través de la red Tor de forma predeterminada, el navegador Tor evita que cualquier persona, incluidos los proveedores de servicios de Internet (ISP), los anunciantes, el gobierno y cualquier otra persona, controle su conexión y vea qué sitios web visita. El navegador Tor viene con HTTPS Everywhere, NoScript y otros complementos de Firefox para proteger su privacidad y seguridad. También bloquea complementos no seguros como Flash, RealPlayer, QuickTime y otros que pueden manipularse para revelar la dirección IP del usuario..

Plataformas y disponibilidad

El navegador Tor está disponible en Windows, Linux, macOS (descarga para computadoras de escritorio) y Android (descarga desde Google Play). Aún no existe una versión oficial de Tor para iOS, aunque The Tor Project recomienda Onion Browser en iPhones y iPads (descargar de la App Store). Tampoco está disponible oficialmente en Chrome OS, pero puede usar la aplicación de Android en Chrome OS. Otras aplicaciones centradas en la privacidad, como Brave Browser, también implementaron recientemente la integración de Tor para aumentar la privacidad.

Mientras tanto, si desea enrutar todo su tráfico a través de Tor para obtener la máxima privacidad, también puede usar una distribución portátil de Linux llamada Tails. Está construido sobre Debian y enruta todo el tráfico a través de Tor de forma predeterminada. El sistema operativo se puede iniciar directamente desde una memoria USB, por lo que incluso si algo sale mal, todo lo que tendrá que hacer es reiniciar o incluso volver a formatear la unidad USB para mitigar el problema. En Windows y otras plataformas, puede utilizar el paquete del navegador Tor o descargar el cliente Tor independiente.

Inconvenientes, controversias y críticas

Tor ha sido elogiado por tecnólogos, defensores de la privacidad y grupos de derechos humanos por brindar anonimato a los activistas políticos que viven bajo regímenes represivos y a los usuarios de la web en general que buscan eludir la censura. Sin embargo, incluso cuando los defensores de la libertad de expresión la alaban por brindar privacidad digital a activistas y reporteros, la tecnología tiene su propia parte de detractores, que la critican por varias razones..

Algunos creen que no es tan seguro como The Tor Project afirma que es, citando las acciones de las fuerzas del orden de los EE. UU. Contra los sitios de cebolla, como la empresa de alojamiento web Freedom Hosting y el notorio mercado de la web oscura Silk Road. Otros, principalmente agencias gubernamentales como la Agencia de Seguridad Nacional de EE. UU. (NSA), han criticado la tecnología, calificándola de "Gran amenaza" a su seguimiento de los terroristas y otras posibles amenazas a la seguridad.

Tor puede ser una de las mejores opciones para mantener el anonimato en línea, pero tiene sus propios problemas. Éstos son algunos de sus inconvenientes más notables:

1. Salir de la escucha clandestina del nodo

Contrario a la creencia popular, Tor en sí no es lo suficientemente anónimo. Al igual que otras redes de anonimato de baja latencia, Tor no protege contra la supervisión del tráfico que entra y sale de la red. Como resultado, la red es teóricamente susceptible a escuchas de nodos de salida, ataques de análisis de tráfico, huellas dactilares del mouse y huellas dactilares del circuito, entre otras vulnerabilidades..

2. Velocidades de conexión lentas

Otra gran desventaja de Tor son las lentas velocidades de conexión, que es un producto de cómo está diseñada la tecnología. Dado que el tráfico en Tor se transmite a través de tantos nodos, puede llevar un tiempo cargar el contenido del sitio web. Esto puede resultar frustrante incluso para los usuarios experimentados que saben qué esperar. Como torrent, la velocidad depende de la cantidad de nodos y aumenta con la cantidad de usuarios que alojan un relé..

3. Restricciones

Algunos sitios web y proveedores de servicios en línea bloquean el acceso a Tor o requieren que los usuarios completen Captchas antes de poder acceder al sitio. El proveedor de servicios de CDN premier, CloudFlare, utiliza habitualmente Captchas y otras restricciones sobre el tráfico que llega a través de la red Tor, citando tráfico malicioso. Si bien es una protección esencial contra posibles ataques DDoS por parte de botnets, puede reducir aún más la experiencia de navegación de los usuarios..

4. Nodos envenenados

Si bien los casos de usuarios que se anonimizan debido a una vulnerabilidad de Tor son casi desconocidos, las agencias de aplicación de la ley y los piratas informáticos aún pueden monitorear a los usuarios con fines de vigilancia o espionaje ejecutando 'nodos envenenados' o puertas de enlace que se crean específicamente para monitorear el tráfico de Tor. Por ejemplo, un atacante que ejecute dos nodos Tor envenenados, una entrada y una salida, podrá analizar el tráfico e identificar la pequeña fracción de usuarios cuyo circuito cruzó ambos nodos..

Cómo Tor puede ayudar a su privacidad en línea

Con decenas de miles de nodos en funcionamiento, las posibilidades de perder el anonimato debido a los nodos venenosos son menos de una en un millón. Cuando los usuarios de Tor son arrestados por abusar de su anonimato para cometer delitos, a menudo se debe a un error humano más que a una debilidad inherente en la tecnología central..

En teoría, Tor no puede evitar que los actores malintencionados te ataquen, ni que las fuerzas del orden te rastreen si piensan que eres una 'persona de interés'. Dicho esto, cuando se usa junto con otras herramientas de privacidad, como OTR, Cspace, ZRTP, RedPhone, Tails y TrueCrypt, es casi seguro que Tor lo ayudará a aumentar su privacidad..

Para preservar su anonimato en línea o eludir la censura, también puede utilizar los servicios de VPN, muchos de los cuales están disponibles de forma gratuita. Asegúrese de elegir uno que no mantenga ningún registro relacionado con el tráfico, la sesión, el DNS o los metadatos. Mi favorito personal es Cyberghost, pero hay muchos otros servicios excelentes a los que puedes suscribirte..

Preguntas frecuentes

P. ¿Por qué Tor tarda tanto en cargar sitios??

Por diseño, Tor transmite su tráfico a través de servidores de voluntarios en varias partes del mundo. Eso crea sus propios cuellos de botella y aumenta la latencia de la red. Puede ayudar a mejorar la velocidad de la red ejecutando su propio relé.

P. ¿Tor es seguro??

Tor es gratuito y de código abierto, y es auditado de forma rutinaria por programadores y voluntarios experimentados de todo el mundo. Como tal, es una de las formas más seguras y protegidas de mejorar su privacidad en línea. Sin embargo, tenga en cuenta que no protege todo su tráfico de Internet. Solo protege las aplicaciones que están configuradas correctamente para enviar su tráfico de Internet a través de Tor..

P. ¿Tor es ilegal??

Tor no es ilegal en ningún lugar del mundo, por lo que usar Tor por sí solo está bien. Si alguien que ejecuta un nodo de retransmisión se mete en problemas por problemas de abuso relacionados con usuarios de terceros, puede recurrir a un servicio web llamado Exonerator que puede verificar si una dirección IP era una retransmisión en un momento dado. El Proyecto Tor también proporciona una carta firmada para respaldar eso..

P. ¿Para qué se usa Tor?

Tor es utilizado por tecnólogos, defensores de la privacidad y usuarios comunes para preservar su anonimato en línea y su privacidad digital. Es una de las principales herramientas de comunicación segura para activistas políticos que viven bajo regímenes represivos y usuarios web en general que buscan eludir la censura..

P. ¿Tor oculta la dirección IP??

Tor utiliza una técnica de anonimato llamada 'enrutamiento de cebolla' que transmite datos a través de una serie de nodos en capas para ocultar la dirección IP del usuario no solo del sitio web o servicio al que se accede, sino también de agencias u organizaciones gubernamentales que intentan monitorear el tráfico de la red..

P. ¿Tor oculta mi ubicación??

Tor oculta su ubicación, su dirección IP y otra información de identificación personal. El nodo de salida solo puede ver su agente de usuario (navegador), que, por sí solo, no son datos de identificación personal. Sin embargo, otras aplicaciones en su PC, incluidos los complementos del navegador, las cookies de sitios web y otro software, pueden revelar más sobre su identidad. Por eso, debe usar el navegador Tor, que viene con protecciones integradas contra tales problemas..

P. ¿Es seguro usar Tor en Android??

El navegador Tor en Android usa la misma técnica de enrutamiento de cebolla que los clientes de escritorio. Así que sí, es tan seguro en Android como en cualquier otra plataforma..

P. ¿Tor deja algo en tu computadora??

Siempre que todo esté configurado correctamente, Tor no deja rastro de sus actividades en línea en su computadora o en cualquier otro lugar.

P. ¿Sabe mi ISP que estoy usando Tor??

Tanto tu ISP como los sitios web que estás visitando sabrán que estás usando Tor. Sin embargo, su ISP no podrá detectar a qué servicios se está conectando, ni el sitio web podrá saber quién es usted y desde dónde se está conectando. Lo mismo ocurre con las VPN, los proxies y otras redes de anonimato..

Tor: la mejor manera de mantener el anonimato en línea

Tor se basa en el trabajo incansable de miles de voluntarios de todo el mundo. Debería ser su primer puerto de escala si desea mantener su privacidad en línea. Si bien no es una solución milagrosa que lo protegerá contra todas las formas de amenazas cibernéticas, ciertamente es un buen comienzo. Entonces, ¿está planeando comenzar a usar Tor para evitar las huellas digitales en línea? ¿O ya lo has estado usando por un tiempo? Háganos saber en los comentarios a continuación..

Mientras tanto, dado que está interesado en la privacidad en línea, también debe consultar las aplicaciones populares de mensajería encriptada, como Signal y Telegram. Si está utilizando WhatsApp, puede seguir nuestras guías para cambiar a Signal o Telegram desde el servicio propiedad de Facebook. También puede aprender a usar Signal en computadoras de escritorio y Chromebooks para chatear con sus amigos, familiares y colegas mientras trabaja.

Gadgetshowto

Gadgetshowto